Kości GDDR5 mogą już trafić na rynek

12 maja 2008, 13:15Qimonda ogłosiła, że może rozpocząć dostawy układów pamięci graficznych GDDR5. W tej chwili mogą być one taktowane zegarami do 4,50 GHz.

Kinect będzie czytał z ruchu warg?

29 listopada 2011, 17:53Kinect 2 będzie znacznie bardziej zaawansowany niż obecna wersja. Urządzenie ma podobno odczytywać z ruchu warg to, co mówimy, będzie w stanie określić nastrój użytkownika oraz stwierdzić, w którą stronę patrzy

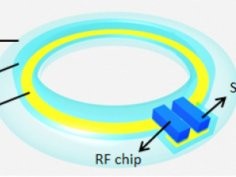

Czujnik w oku do monitorowania ciśnienia

17 czerwca 2014, 11:00Inżynierowie z University of Washington w Seattle stworzyli prototyp czujnika do pomiaru zmian ciśnienia w gałce ocznej. Wszczepiałoby się go razem ze sztuczną soczewką podczas operacji usuwania zaćmy.

Otwarcie baru przyczyną znacznego spadku płodności u kobiet

21 czerwca 2018, 07:55Fernando Ramirez Rozzi, który przez lata badał Pigmejów z plemienia Baka zamieszkującego południowo-wschodni Kamerun, zauważył, że w 2011 roku doszło do znacznego spadku płodności u młodych kobiet. Kolejne lata szukał przyczyny takiego stanu rzeczy i ze zdumieniem odkrył, że jest nią... otwarcie baru.

Nadzorca kodu

1 listopada 2009, 15:39Jak wynika z raportu opracowanego w 2006 r. przez firmę Symantec, naprawienie typowego błędu w oprogramowaniu zajmuje średnio aż miesiąc. Aby temu zaradzić (przynajmniej częściowo), zespół Martina Rinarda z MIT założył firmę Determina, której zadaniem jest stworzenie "nieśmiertelnego, nienaruszalnego programu".

Mobilny rząd

24 maja 2012, 12:31Prezydent Obama wydał wszystkim głównym agendom amerykańskiego rządu polecenie udostępnienia większej liczby swoich usług na platformy mobilne. Na wykonanie zarządzenia urzędy mają rok. W tym czasie każda z agend ma udostępnić co najmniej dwa serwisy na platformy mobilne.

Fińska alterantywa dla łączności satelitarnej

4 września 2015, 11:51Statek na środku oceanu czy oddział wojska w odległych zakątkach globu muszą obecnie polegać na komunikacji satelitarnej. W razie jej przerwania mogą pojawić się poważne problemy. Fińska firma KNL Networks twierdzi, że opracowała tańszą alternatywę dla komunikacji za pomocą satelitów

Przestępcy okradli Microsoft. 500 GB z GitHuba wyciekło do sieci

11 maja 2020, 10:58Grupa hakerska Shiny Hunters włamała się na GitHub-owe konto Microsoftu, skąd ukradła 500 gigabajtów danych z prywatnych repozytoriów technologicznego giganta. Dane te zostały następnie upublicznione na jednym z hakerskich forów. Nic nie wskazuje na to, by zawierały one jakieś poufne czy krytyczne informacje.

Wi-Fi 802.11n dla komputerów Della

18 lipca 2006, 10:19Dell udostępnił kartę Wi-Fi, która pozwala na przesyłanie danych z prędkością do 270 megabitów na sekundę. Urządzenie, którego producentem jest Broadcom, przeznaczone jest dla komputerów z serii XPS oraz Inspiron. Jego cenę ustalono na 59 dolarów.

Premiera Windows Phone 7

11 października 2010, 10:05Dzisiaj będziemy świadkami oficjalnej premiery systemu Windows Phone 7. Wraz z nim Microsoft przystępuje do ofensywy na rynku urządzeń mobilnych. Celem koncernu nie jest po prostu powstrzymanie spadku udziałów w rynku, ale nawiązanie równorzędnej walki z Apple'em i Google'em.